15/09/2019

Тематика обнаружения и контроля за уязвимостями в сети актуальна для любого специалиста по Информационной Безопасности. Не важно занимаетесь Вы построением системы защиты IT инфраструктуры, проводите пентесты или аудиты информационной безопасности. Уязвимости в программном обеспечении и оборудовании – это наиболее критический момент, который в большинстве случаев позволяет злоумышленникам получить несанкционированный доступ к IT ресурсам. Я сам в свое время долгое время проработал в компании системном интеграторе. И прекрасно знаю о коммерческих решениях по поиску уязвимостей. Это и Qualys, и Nessus. И ряд прочего аналогичного программного обеспечения. Такие продукты шикарно закрывают вопрос с поиском уязвимостей в сети. Но обладают недостатком в необходимости ежегодно платить хорошую сумму в у.е. за подписку на них. К тому же Qualys – это полностью облачный продукт. И для меня, например, нет 100 процентной уверенности, что данные из этого облака не утекают в ЦРУ или АНБ.

Опенсорсное решение OpenVAS позволяет создать систему по анализу уязвимостей в сети организации или дома. Да, при этом Вам придется посложнее, чем при работе с Qualys. Но думаю, что при работе с любым Open Source продуктом инженеру приходится проявлять ум и смекалку. Если говорить общими словами, то OpenVAS поддерживают большую базу уязвимостей, которая постоянно пополняется. Он позволяет без ограничений по количеству ip адресов проводить сканирования. Чем больше Вы выделите ему компьютерных мощностей, тем более производительным он будет. Кроме того OpenVAS позволяет создавать сканирования сети по расписанию c отправкой оповещений о проделанной работе, например, по электронной почте. Все это, а также прочие возможности продукта, делают OpenVAS отличным претендентом на сканер уязвимостей в сети организации.

Настройка

Данную систему сканирования и поиска дыр в программном обеспечении можно установить различными способами. Тут и прямая компиляция из исходников, и с помощью различных менеджеров пакетов. Одним из простейших и быстрых вариантов получить у себя в сети готовый сканер – использовать дистрибутив Kali. Этот дистрибутив является де факто стандартом для всех пентестеров и исследователей вопросов ИБ. И он может использоваться как десктопный вариант для пентестера, так и в качестве сервера с необходимыми сервисами Информационной Безопасности. Инсталяцию Kali в данной статье пропустим. Так как тут разговор не об этом. Для установки OpenVAS проделываем следующие манипуляции в командной строке Kali.

# apt update # apt -y full-upgrade # apt install openvas # openvas-setup

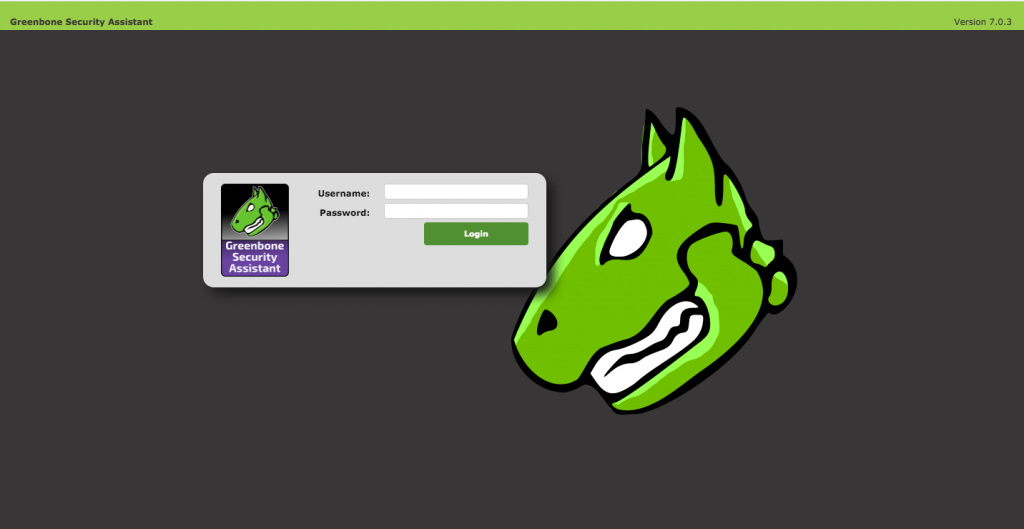

Заключительная из указанных команд произведет инициализацию и конфигурацию OpenVAS на Вашем сервере. Она займет немного больше времени, чем остальные команды. После ее выполнения, Вы получите работающий инстанс системы сканирования уязвимостей. По умолчанию интерфейс управления представлен через веб на localhost по 9392 порту. Мы, однако, будем использовать NGINX для организации доступа к веб интерфейсу системы. Как настроить nginx в качестве реверс прокси на сервере писал у себя в блоге тут. После необходимых настроек, он будет Вас приветствовать так, как показано ниже.

В качестве первоначальных аутентификационных данных используется логин – admin и пароль, который выдается в результате работы команды openvas-setup.

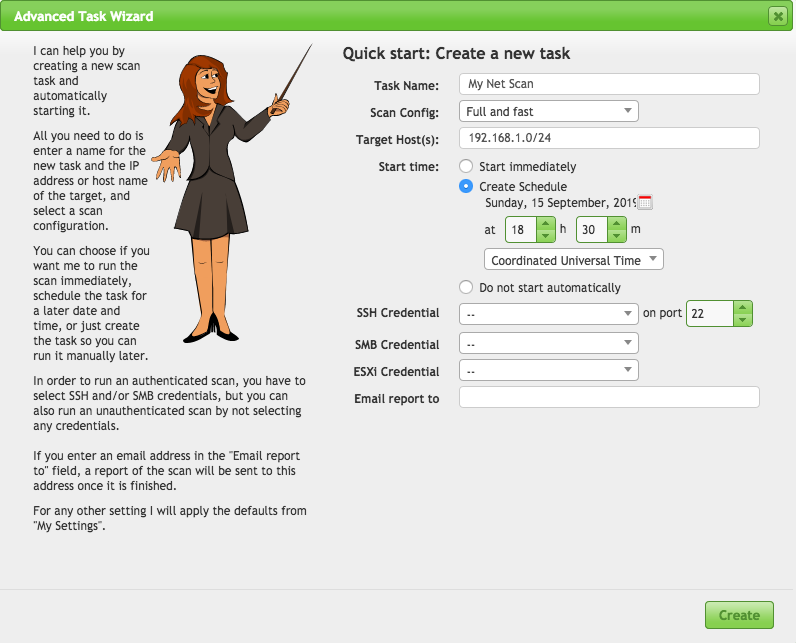

После того, как аутентификация прошла успешна, создадим образцовую задачу по сканированию нашей сети. Для этого переходим в головном верхнем горизонтальном меню в Scans -> Tasks. Далее нажав в левом верхнем углу на иконку с волшебной палочкой, выбираем в выпавшем меню Advanced Task Wizard. Пример заполнения окошка данного визарда представлен ниже.

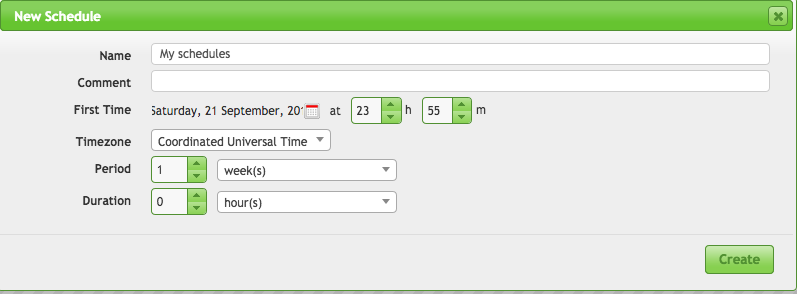

Так мы создадим задачу по сканированию нашей сети. Теперь нам предстоит выполнить настройку расписания проведения проверок сети нашим сканером. Это делается в Configuration -> Schedules. Далее выбираем в левом верхнем углу иконку для создания нового расписания. Пример настройки подобного расписания представлен ниже. В нем сканирование будет производиться один раз в неделю и начнется первый раз 21 сентября в 23.55 по UTC.

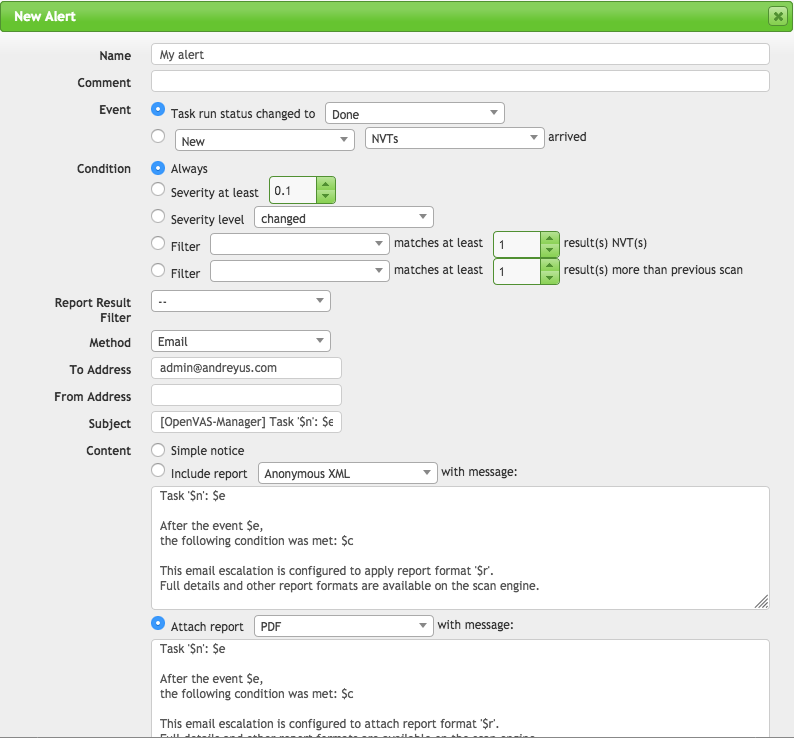

Кроме конфигурации расписания, нам нужно создать настройки оповещений. Это делается в Configuration -> Alerts. Также через иконку слева вверхку создаем новое оповещение с помощью визарда. Пример заполнения настроек такого оповедения представлен ниже со скриншота.

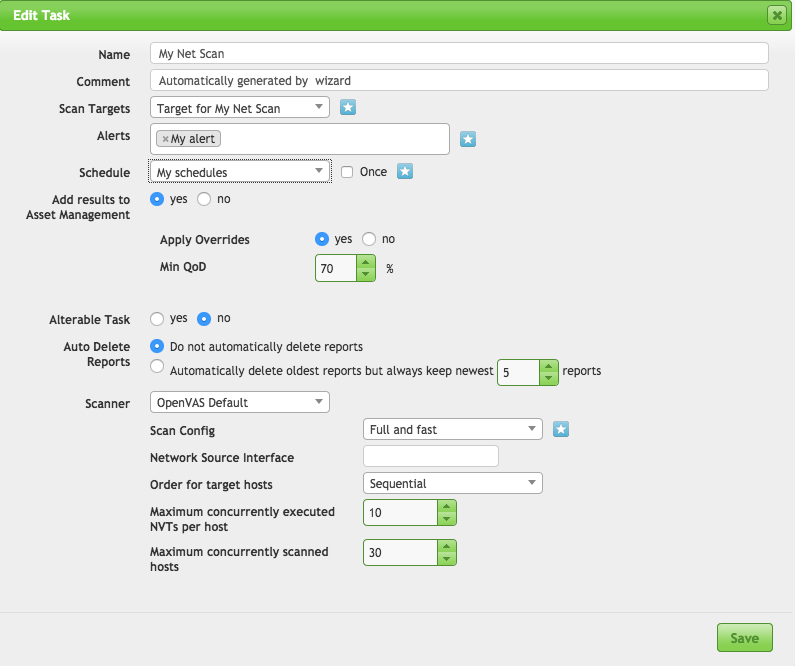

Теперь мы можем все это объединить вместе. Для этого переходим в настройку задачи сканирования, которую мы создали ранее и проводим ее донастройку. В окошке конфигурации указываем созданный ранее Alert, а также Schedule. После чего нажимаем кнопку Save и на этом настройка завершена.

В результате наших манипуляций мы получили сканер, настроенный на проверку еженедельно нашей сети, а также отправку на электронную почту уведомлений о результатах сканирования. Этого на начальном этапе для постоянной проверки сети на наличие уязвимостей будет достаточно. Дополнительные настройки, а также работа с OpenVAS через командную строку остались за пределами данной статьи. Их освещение оставим для другого раза.

Выводы

Создавая систему Информационной Безопасности в своей сети, не обязательно тратить большущие деньги на коммерческие сканеры уязвимостей. В этой категории продуктов ИБ для специалистов OpenVAS предоставляет достаточные возможности. Немного настойчивости в работе, а также смекалки и Вы получите полноценную систему по контролю за имеющимися уязвимостями. Этот пример лишний раз показывает, что инфраструктуру защиты своих систем IT можно эффективно выстраивать на Open Source продуктах.

Замечательная система! Превосходный мануал!

Спасибо!